Actualités processeurs

CES: L'Exynos 9810 de Samsung en image

CES: Les PC Qualcomm Snapdragon 835 en approche

CES: Intel ne change pas sa communication de crise

CES: AMD détaille sa roadmap et baisse ses prix

CES: Intel lance ses CPU avec Radeon Vega

AMD réalise (enfin) un bénéfice annuel

AMD a également annoncé hier ses résultats pour le quatrième trimestre 2017. Sur cette période, la société a réalisé un chiffre d'affaire de 1.480 milliard de dollars, en hausse de 34% par rapport à la même période l'année dernière. La société enregistre un bénéfice de 82 millions, des résultats légèrement supérieurs aux attentes des marchés.

Sur l'année 2017, AMD a réalisé un chiffre d'affaire de 5.329 milliards, en hausse de 25% par rapport à 2016. La société enregistre surtout pour la première fois depuis un moment un bénéfice net sur l'année, de 179 millions. AMD est également confiant sur 2018 s'attendant à une progression des ventes de plus de 10% ("double digit").

C'est bien évidemment Ryzen et Vega qui poussent les résultats de la firme, AMD ne détaille pas la ventilation entre CPU et GPU, indiquant simplement une hausse combinée de sa branche "Computing and Graphics" de 54% sur l'année 2017 par rapport à la précédente. La CEO estime qu'un tiers (!) de cette croissance est due à la "blockchain".

Côté "Entreprise", AMD évoque une hausse bien plus modeste de 3% sur l'année. Lisa Su se félicitant d'avoir signé de nouveaux contrats et continué les phases de qualification chez certains clients au quatrième trimestre.

Pour la question de Spectre et Meltdown, Lisa Su a repeté que Meltdown n'est pas applicable à ses architectures. Pour Spectre Variante 1, AMD dit continuer a travailler avec ses partenaires pour des patchs au niveau des systèmes d'exploitation. Pour la Variante 2, Lisa Su estime qu'elle est plus difficile a exploiter sur les processeurs AMD (que sur d'autres), mais que des microcodes seront déployés conjointement à des mises à jour de systèmes d'exploitation. Similairement à Brian Krzanich hier, Lisa Su indique que des changements ont été effectués au niveau du design de Zen 2 pour limiter les failles "similaires à Spectre", sans s'avancer plus dans les détails.

On pointera sur Zen 2 que l'échantillonnage auprès des clients commencera plus tard dans l'année (le lancement étant prévu pour l'année prochaine).

TSMC confiant sur l'EUV en volume pour 2019

TSMC a également annoncé ses résultats un peu plus tôt dans le mois, l'occasion d'une conférence auprès des analystes qui aura été la dernière de Morris Chang, le Chairman et fondateur de TSMC. Il avait annoncé en fin d'année dernière qu'il prendrait sa retraite en juin 2018.

Sur l'année 2017, TSMC a réalisé un chiffre d'affaire de 32.1 milliards de dollars pour un résultat net de 11.2 milliards. Des chiffres qui progressent modestement en apparence par rapport à 2016, +3.1% et +2.6% en New Taiwan Dollar (+9.1% en dollars US, avec les effets du change).

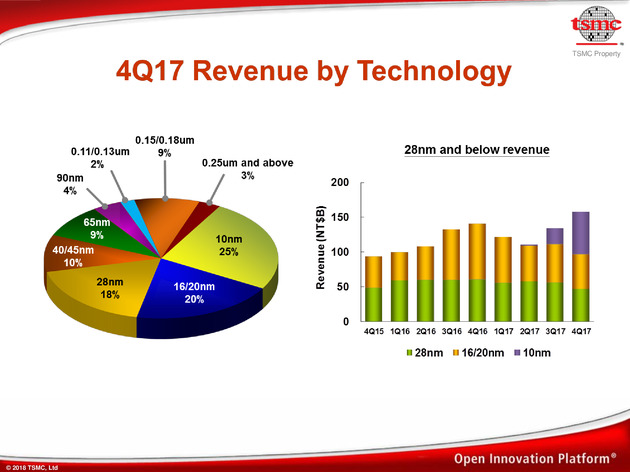

On notera que sur le dernier trimestre, le 10nm (utilisé quasi exclusivement par Apple) représente 25% du chiffre réalisé ce qui est assez massif. Sur 2017, le 10nm aura compté pour 10% du chiffre de TSMC. Les technologies "avancées", à savoir le 28nm et les nodes suivant ont compté pour 58% du chiffre d'affaire engrangé par les ventes de wafers, contre 54% en 2016.

Les futurs process ont été évoqués, le 5nm (qui utilisera l'EUV chez TSMC) est prévu pour une production risque au premier trimestre 2019. TSMC indique avoir déjà atteint de bons yields sur des puces test de SRAM, et le niveau de développement est aussi avancé que pour le 7nm.

En ce qui concerne l'EUV, TSMC s'est félicité d'avoir obtenu des yields élevés en 7nm+ (la version EUV du 7nm de TSMC qui sera introduite dans un second temps) et 5nm. La question des sources lumineuses semble en passe d'être réglée, TSMC indiquant utiliser actuellement des sources 160 watts (on était à 125W l'année dernière), tandis que les sources 250W (annoncées par ASML l'été dernier) sont installées en voie de production. TSMC dit également être optimiste autour des questions compliquées autour du pelliculage avec des défauts bas. La société s'attend donc à ce que la production en volume du 7nm+ en EUV soit lancée au second trimestre 2019, et en 2020 pour le 5nm.

Le 7nm+ est annoncé comme 10% plus performant que le 7nm, et proposera des puces 10% plus petites en moyenne. TSMC n'a pas détaillé les gains directs obtenus en termes de réduction de couches, indiquant simplement un cas ou trois couches immersion peuvent être remplacées par une seule EUV.

Pour l'avenir proche, TSMC a annoncé avoir effectué le tapeout de 10 produits pour le 7nm (avec 10 tapeouts supplémentaires attendus au premier trimestre, et 50 attendus d'ici fin 2018), avec des qualifications en cours qui s'effectuent en parallèle dans deux fabs. Contrairement au 10nm qui n'a été utilisé que par Apple, le 7nm sera utilisé par tous les clients de TSMC. La production en volume commencera en juin et comme toujours, Apple devrait avoir la priorité (quelques produits au compte goutte pourraient être annoncés en 7nm vers la fin de l'année chez les plus petits clients de TSMC, C.C Wei indiquant qu'un décalage entre "smartphone" et HPC de quelques trimestre est attendu).

En 2018 c'est surtout en "12nm" (le 12FFC qui est la quatrième version du 16nm de TSMC) que l'on verra arriver des produits dans le monde du PC. Plus de 120 tapeouts de produits sont encore attendus sur ce node en 2018. A noter que TSMC ouvrira en mai son usine de Nanjing, en Chine, avec un peu d'avance sur son planning suite à une forte demande.

On note qu'en 2018, TSMC s'attend à ce que l'essentiel de sa croissance vienne de sa branche "high performance computing" et pointe particulièrement les GPU (...et les ASIC utilisés pour les crypto-monnaies). Morris Chang aura indiqué s'attendre à une hausse du marché du semi conducteur en 2018 comprise entre 6 et 8%.

La question de l'enquête anti-trust de la commission européenne , poussée par GlobalFoundries aura été vite balayée, TSMC indiquant rejeter les accusations de son concurrent. TSMC continue de se présenter comme la "Foundry de tout le monde" pour contrer l'argument, et tacler au passage Samsung en sous entendant qu'ils ne sont pas en compétition avec leurs clients. On terminera par un mot sur le 3nm, TSMC a indiqué qu'il continuait l'exploration de la technologie et que ces derniers mois, le manager du programme était de plus en plus positif, ne doutant plus de la simple faisabilité comme cela pouvait être le cas l'année dernière.

L'activité d'Intel poussée par le serveur en 2017

A défaut de communiquer sur son microcode, Intel a publié la semaine dernière ses résultats pour le quatrième trimestre 2017. Le constructeur annonce une progression de ses ventes de 4.3% par rapport à la même période en 2016, pour un chiffre d'affaire de 17.1 milliards de dollars. La société enregistre une perte "technique" de 700 millions de dollars liée à la réforme fiscale de l'administration américaine sur la taxation des profits réalisés à l'étranger.

A défaut de communiquer sur son microcode, Intel a publié la semaine dernière ses résultats pour le quatrième trimestre 2017. Le constructeur annonce une progression de ses ventes de 4.3% par rapport à la même période en 2016, pour un chiffre d'affaire de 17.1 milliards de dollars. La société enregistre une perte "technique" de 700 millions de dollars liée à la réforme fiscale de l'administration américaine sur la taxation des profits réalisés à l'étranger.

Sur l'année 2017, Intel aura réalisé un chiffre d'affaire de 62.8 milliards de dollars (6% par rapport à 206) et une marge brute de 62.3% (vs 60.9% en 2016). Résultat, malgré la taxation exceptionnelle de 5.4 milliards sur les profits réalisés à l'étranger, Intel réalise un bénéfice net sur l'année de 9.6 milliards (contre 10.3 en 2016, en baisse de "seulement" 7% toutes choses considérées).

Dans le détail, ces bons résultats tiennent en grande partie sur les fortes performances de l'activité serveur (Data Center Group) en hausse de 11% sur l'année (et de 20% sur le dernier trimestre 2017 !).

Sur 2018, Intel s'attend à réaliser un chiffre d'affaire de 65 milliards. La session de question/réponse était l'occasion pour le CEO, Brian Krzanich d'indiquer ne s'attendre à "aucun impact" financier sur les failles de sécurité Meltdown et Spectre, que ce soit sur le cout de ses produits ou diverses "dépenses".

Le CEO a également indiqué avoir commencé a incorporer des "changements au niveau du silicium" dans ses "futurs produits " pour les failles Spectre et Meltdown, qui commenceront à apparaître à la fin de l'année dans des produits selon le constructeur. Une assertion bien vague de la part du constructeur, car si un patch Meltdown est envisageable sans coût important, corriger complètement la famille des failles Spectre ne semble pas quelque chose que l'on peut introduire en dernière minute dans un design, sans que cela n'ait un coût sur les performances. Etant donné le langage très évasif utilisé, on restera particulièrement prudent et l'on évitera toute spéculation sur ce que proposeront, ou non, ces prochains processeurs.

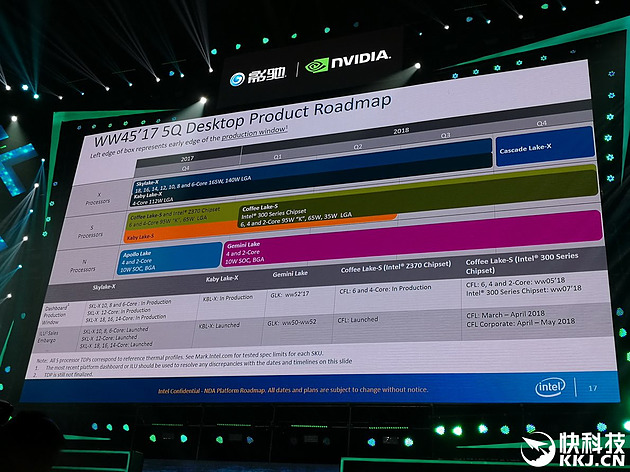

A noter que pour le 10nm, la communication du constructeur est là aussi au minimum, indiquant avoir commencé la production d'un SKU "bas volume" sans préciser de quoi il s'agissait (Cannon Lake était aux dernières nouvelles prévu au mieux pour mi-2018). Les roadmaps du constructeur en fin d'année dernière restaient fermement en 14nm côté desktop, Ice Lake en 10nm n'étant plus évoqué pour cette année (un Whiskey Lake ayant plus récemment été évoqué, ce qui serait le 3eme spinoff successif de Skylake en 14nm après Kaby Lake et Coffee Lake si cela se confirme).

Microsoft désactive la protection Spectre v2

Après de nombreux OEM, Microsoft s'est également décidé a désactiver son patch pour la faille Spectre (Variante 2) suite aux problèmes de plantages notés avec les "nouveaux" microcode d'Intel.

Pour rappel, suite à l'annonce des failles Spectre et Meltdown, Intel avait déployé une mise à jour de microcode début janvier pour certaines de ses architectures (Haswell et supérieurs côté client). Une mise a jour qui ajoute de nouvelles possibilités pour les développeurs d'OS pour contrer Spectre (Variante 2), comme le détaillait Intel dans ce PDF :

These capabilities will be available on modern existing products if the appropriate microcode update is applied, as well as on future products, where the performance cost of these mitigations will be improved. In particular, the capabilities are:

- Indirect Branch Restricted Speculation (IBRS): Restricts speculation of indirect branches.

- Single Thread Indirect Branch Predictors (STIBP): Prevents indirect branch predictions from being controlled by the sibling Hyperthread.

- Indirect Branch Predictor Barrier (IBPB): Ensures that earlier code's behavior does not control later indirect branch predictions.

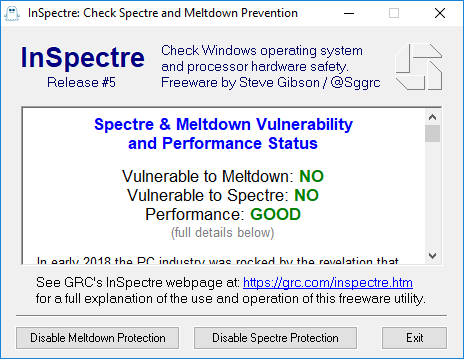

Si l'on dispose du nouveau microcode (fourni par une mise à jour de BIOS), et des dernières mises à jour Windows Update, on avait, jusqu'à ce week-end tout du moins, un patch pour Spectre Variante 2 actif sous Windows, basé sur les fonctionnalités exposées ci-dessus.

Le logiciel InSpectre permet de vérifier la présence des patchs mais également de les activer et désactiver, tout ceci étant contrôlé - comme toutes choses sous Windows - par une clef dans la base de registre, bien évidemment...

Utiliser ces nouvelles fonctionnalités exposées par les mises à jour de microcode est la voie choisie par Microsoft pour combattre Spectre V2. Sous Linux, d'autres pistes comme retpoline ont été mises en place, mais elles requièrent, pour protéger complètement le système, de recompiler intégralement toutes les applications. Quelque chose de difficilement applicable au monde Windows, Microsoft ayant rejeté l'idée d'implémenter retpoline dans ses compilateurs. Reste qu'en pratique, retpoline semble avoir ses limites puisqu'il ne protège pas correctement les processeurs Skylake (et dérivés) qui ont un mode de fonctionnement différent dans leur spéculation d'exécution par rapport aux architectures Intel précédentes.

Mais comme on vous l'indiquait il y a plus d'une semaine, Intel avait admis que sa mise à jour de microcode posait des problèmes de stabilité sur certains systèmes, dans un premier temps uniquement sur Haswell et Broadwell, avant d'admettre le 17 janvier que le problème touchait non seulement les architectures plus récentes (Skylake et dérivées) mais aussi les plus anciennes (Sandy Bridge par exemple, même si curieusement le constructeur n'avait pas déployé publiquement de microcode pour ces architectures !).

Le 22 janvier, Intel avait finalement indiqué avoir trouvé la cause du problème "pour Haswell et Broadwell" (!), recommandant à ses partenaires privilégiés de tester les nouveaux microcode beta (disponibles uniquement pour les gros clients), et aux autres "de suivre les meilleurs pratiques de sécurités et de garder leurs systèmes à jour" (!).

Dans la foulée, nombre d'OEM ont désactivés les mises à jour de microcode qu'ils livraient, soit avec leur système d'exploitation (c'est le cas de Red Hat et VMware ), mais également des revendeurs de PC (au hasard HP ) qui ont retiré les BIOS qui incluaient le nouveau microcode d'Intel.

Et ce week-end, c'est finalement Microsoft qui a également retiré, non pas la mise à jour du microcode (il ne semble pas que Microsoft l'ait distribuée via Windows Update, même si cela est de plus en plus complexe à confirmer avec les méthodes de distribution opaques utilisées), mais directement son patch pour Spectre V2 ! Le constructeur a déployé le KB4078130 pour désactiver le patch Spectre V2 de tous ses systèmes d'exploitations, et mis à jour ses recommandations (ici pour les serveurs ).

Chez Intel, alors que l'on attendait une version finale du microcode qui aurait résolu le problème, c'est silence radio, ou presque. Sur le site Security Center , on trouve tout de même une mise à jour des recommandations qui parle de "nouveaux développements avec Microsoft" et pointe vers la désactivation du patch.

Intel ne donne pas vraiment de nouvelle information, clarifiant simplement que s'il pensait le 22 janvier avoir identifié la cause des "redémarrages intempestifs" sur Broadwell et Haswell, il sous-entendait (ce n'était pas précisé dans le communiqué original) continuer de travailler pour confirmer si ce correctif fonctionnait également sur ses autres plateformes également touchées.

Malheureusement, le constructeur ne confirme ni si le correctif est efficace sur Haswell et Broadwell, ni s'il a progressé sur la question des autres plateformes ! On pointera juste qu'Intel indique toujours demander à ses (gros) partenaires de continuer a tester les "early versions" de ses microcode afin "d'accélérer leur sortie". Confirmant donc qu'ils ne sont toujours pas finalisées alors que leur validation était attendue la semaine dernière.

Si l'on conjugue l'absence d'une nouvelle communication concrète de la part d'Intel (malgré le dépassement des dates de validation promises) avec le fait que Microsoft désactive complètement son patch, il nous est difficile de conclure autre chose que la disponibilité d'un nouveau microcode n'est pas imminente.

Dans l'attente, nous vous conseillons bien entendu de continuer à garder à jour votre système d'exploitation, et pour ceux qui auraient mis à jour leur BIOS avec le nouveau microcode d'Intel (ce qui ne concerne que les cartes mères Haswell et supérieures, pour rappel), de revenir vers une version précédente du BIOS pour éviter les problèmes de stabilité.

Microcode Intel beta la semaine prochaine

MAJ 22/01 : Intel a annoncé avoir possiblement trouvé la cause des plantages sur "Haswell et Broadwell" (quid des autres, cf notre article ci dessous ou Intel avait indiqué la semaine dernière que ce problème n'était pas limité qu'a ces deux plateformes ! Est-ce un errement de plus dans la communication ou est ce que le bug n'est corrigé spécifiquement que sur ces deux plateformes ?) provoqués par les microcode rendus disponibles dans la précipitation avec les BIOS en début de mois. Le constructeur indique que ces nouveaux microcode sont en phase de test chez ses "gros clients" et recommande aux utilisateurs "moins gros" d'attendre la version finale de ce microcode pour mettre à jour leur BIOS. Aucune date n'est donnée pour cette mise à disponibilité pour les partenaires d'Intel, malheureusement. On restera donc prudents et nous vous tiendrons au courant dans les jours à venir des derniers développements !

Un nouveau communiqué de presse publié par Intel aujourd'hui évoque les problèmes de stabilités rencontrés avec sa dernière mise à jour de microcode. Intel a, on s'en rappelle, fourni une mise à jour du microcode pour ses architectures les plus récentes il y a une dizaine de jours pour proposer des contre mesures envers la variante 2 de Spectre (qui doivent s'accompagner de modifications côté OS et compilateurs).

Intel continue d'indiquer qu'il a proposé un microcode pour "90% des CPU Intel introduits ces cinq dernières années" comme s'y était engagé son CEO à l'ouverture du CES. Le communiqué indique cependant qu'Intel a reproduit les problèmes de stabilités rapportés par ses clients, et que contrairement à ce qui était indiqué la semaine dernière, ces problèmes ne sont pas limités à Broadwell et Haswell .

Ivy Bridge, Sandy Bridge et les dérivés de Skylake sont (sans surprise) également touchés par les problèmes de stabilité. Intel indique avoir réussi a reproduire ce problème en interne et qu'il fournira une version beta du microcode pour validation à ses (gros) clients la semaine prochaine. Sur son site security center , le constructeur reprend le même discours demandant à ses clients de déployer la prochaine beta "dans l'attente d'une résolution définitive du problème". On ne sait pas si ces versions beta seront également rendues disponibles auprès du grand public directement.

En ce qui concerne la question de l'impact sur les performances, le communiqué du jour d'Intel regarde la question côté serveur et se félicite que, sur des benchmarks purement arithmétiques comme Linpack, l'impact soit sous les 2%. Par contre en ce qui concerne les scénarios où les charges d'I/O disques sont lourdes, le constructeur reconnaît qu'une baisse de 20% de performances (si l'on était limité par le CPU, et une augmentation de la charge CPU de 20% dans le cas inverse) est constatée ce qui confirme ce que l'on a pu voir jusqu'ici dans de tels scénarios testés de manière indépendante.

Dans le cas des situations ou les I/O sont limitées, c'est le patch KPTI déployé pour la faille Meltdown qui est en cause. D'autres scénarios côté serveur (avec de gros volumes I/O réseaux par exemple) voient également des pertes de performances nettes.

Côté "client", Intel avait publié en fin de semaine dernière quelques benchmarks . Aucune perte de performance n'était notée sous 3D Mark "Sky Diver" même si dans ce cas, Intel a réalisé ses tests avec ses IGP, une situation excessivement favorable étant donné qu'on est très loin d'être limité par le CPU avec un IGP dans les jeux/benchmarks 3D !

Sous PC Mark 10 et Bapco Sysmark 2014, Intel note des baisses de performances de quelques pourcents, entre 3 et 5% dans la majorité des cas (on note une grande variabilité dans les benchs d'Intel !).

Un test se distingue assez fortement des autres cependant, le test "Responsiveness" (RE) de Sysmark. Dans son "Whitepaper", Bapco décrit ce test de la manière suivante :

Responsiveness

The Responsiveness scenario models usages where the ability of the system to react quickly to the user's input impacts the experience of using the system (i.e. - user's want to feel like the system responds smoothly and quickly). Some workloads include: application launches, file launches, web browsing with multiple tabs, multi-tasking, file copying, photo manipulation, file encryption and compression, and background application installation.

Là encore sans surprise, ce sont des tâches où les I/O et plus généralement les interactions applications/OS sont les plus élevées (le patch "KPTI" et ses équivalents tels qu'implémentés sur d'autres OS rajoutent un coût important aux syscall et aux changements de contextes applicatifs/OS).

Si la perte de performances est en général au dessus de 10%, sur un Skylake 6700K, elle monte a 21% sous Windows 10 avec un SSD ce qui est tout sauf négligeable. La même configuration sous Windows 7 ne perdrait que 11%. Si des différences entre les OS peuvent expliquer l'écart, on restera assez prudents étant donné la variabilité que l'on note dans des configurations qui semblent proches.

L'autre série de benchs où une chute de performances notable est relevée est WebXPRT qui teste des applications Web (sous Edge et IE dans les tests d'Intel) . La perte est autour de 10% sur un 6700K sur ce scénario.

On terminera rapidement sur ce sujet pour aujourd'hui en évoquant nos confrères de Phoronix qui ont testé le patch Retpoline (l'autre patch, pour Spectre) sur les CPU AMD et les CPU Intel . Les impacts diffèrent, mais les patchs diffèrent également, le patch Intel réclamant des changements supplémentaires sur Skylake et ses dérivés par exemple.

L'impact pratique de Retpoline sur les performances est plus réduit que le patch KPTI comme supposé, même si les patchs sont encore très jeunes et que les microcode sur lesquels ils reposent sont, au moins chez Intel, en version beta. AMD a commencé a fournir ces patchs qui ont été distribués par certaines distributions (Redhat et Suse en tête, Ubuntu proposera ses patchs retpoline et les mises à jour de firmware AMD lundi prochain aux dernières nouvelles).