Les derniers contenus liés aux tags Ryzen et X370

Les 6 cartes mères AM4 Gigabyte détaillées

5 cartes mères AM4 pour MSI

Une gamme AM4 réduite chez ASUS

Tous les AMD Ryzen seront overclockables

MAJ de notre test des Ryzen 7 2700X et Ryzen 5 2600X

Des failles de sécurité spécifiques aux Ryzen ?

AM4 : caractéristiques de 29 cartes mères

La gamme AM4 ASRock détaillée

MSI lance 6 ''nouvelles'' cartes AM4

MAJ de notre test des Ryzen 7 2700X et Ryzen 5 2600X

Nous avons mis à jour notre test des Ryzen 7 2700X et Ryzen 5 2600X avec quelques nouvelles précisions :

- d'abord, contrairement à certaines rumeurs lancées par un de nos confrères, il n'y a pas de "surconsommation" à noter sur la Crosshair VII Hero par rapport aux autres cartes mères. Nous avons mesuré la consommation sur trois cartes pour le vérifier, vous pouvez retrouver cela sur la page overclocking.

- contrairement à ce que nous avions indiqué dans un premier temps, le XFR2 n'est pas une fonctionnalité exclusive aux cartes mères X470. Nous avons pu vérifier que les fréquences de fonctionnement étaient identiques sur une Crosshair VI Hero (X370) avec le BIOS 6004 (AGESA 1.0.0.2a) et sur la Crosshair VII Hero (X470) utilisée pour notre test.

- Nous avons confirmé également que les gains de latence, que nous avions décomposé en deux (une partie liée à l'AGESA 1.0.0.2 et l'autre à ce qu'AMD appelle une "meilleure utilisation de son silicium"), se retrouve à l'identique sur X370 avec les BIOS adéquat. La latence du 2700X est strictement identique sur X370. Vous retrouverez plus de détails sur cette page.

Au final nous confirmons qu'avec les BIOS adéquat, les performances sont identiques pour le Ryzen 7 2700X sur X370 et X470, que ce soit à 3 GHz ou à fréquence de base. La seule fonctionnalité qui semble exclusive au X470 est le Precision Boost Overdrive, un overclocking du XFR2. Vous pourrez retrouver là aussi plus de détails sur le sujet ici et là.

Des failles de sécurité spécifiques aux Ryzen ?

Une firme de sécurité israélienne, CTS-Labs, a publié ces dernières heures un site web ainsi qu'un whitepaper décrivant selon eux treize vulnérabilités critiques (regroupées en 4 familles de failles) touchant les processeurs AMD Ryzen et dérivés. Le whitepaper publié est relativement avare en détails techniques (pour ne pas dire superficiel), mais il décrit globalement les méthodes et les impacts.

Trois "familles" de failles pour deux cibles distinctes

La première famille de faille, Masterkey, regroupe plusieurs attaques qui permettraient d'exécuter du code malicieux sur le Secure Processor (un CPU ARM Cortex A5 inclut dans les processeurs Ryzen, il s'agit peu ou prou du pendant de l'Intel Management Engine pour faire un parallèle). Le Secure Processor disposant (comme le ME) d'un niveau de privilège supérieur au reste du système, ce type de faille est en général considéré comme particulièrement critique (nous reviendrons plus bas sur l'impact réel). Dans ce cas cependant, l'exploitation des failles requiert que l'on flash au préalable un BIOS modifié/corrompu, ce qui limite sensiblement sa portée et sa facilité de déploiement.

La seconde famille de faille, Ryzenfall, s'attaque également au Secure Processor (l'ARM Cortex A5), ou plus précisément à son OS (Secure OS). AMD a choisi pour rappel d'utiliser les mécanismes de sécurité développés par ARM (TrustZone ). Deux implémentations de TEE (Trusted Execution Environment) coexistent, une développée par Qualcomm (QSEE) et l'autre par Trustonic (Kibini ). C'est cette dernière qui serait utilisée par AMD pour son "Secure OS" d'après le whitepaper. Les failles permettraient là aussi d'exécuter du code sur le Secure Processor et de bypasser les protections mémoires sous Windows. L'exploitation des failles est décrite comme requérant un accès système administrateur ainsi qu'un pilote signé spécifique (on ne sait pas lequel, s'il s'agit d'un pilote communément installé par les drivers AMD, ni s'il s'agit d'une version particulière du pilote). Bien que cela ne soit pas dit explicitement dans le whitepaper qui est assez avare en détails, le fait qu'un pilote Windows soit nécessaire laisse penser d'une part que la faille est spécifique à Windows, et de l'autre que la faille semble en grande partie logicielle. A noter que la troisième "famille" de faille, Fallout, est le pendant exact de Ryzenfall mais cette fois ci appliqué à Epyc plutôt qu'à Ryzen.

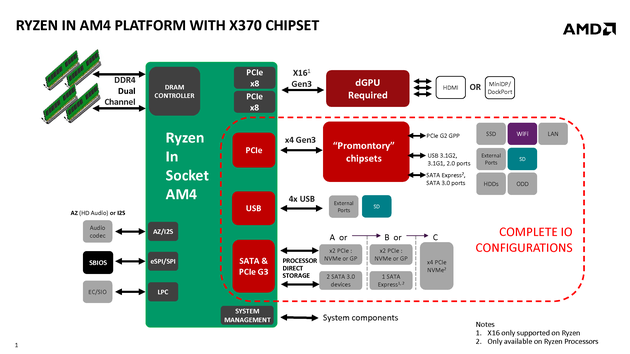

La dernière famille de faille, Chimera, s'attaque enfin au chipset utilisé par AMD pour les cartes mères Ryzen (les X370 et dérivés, connus sous le nom de code Promontory).

Ces chipsets sont pour rappels développés par Asmedia et s'occupent des I/O "lentes" (USB, SATA, réseau, ce que l'on appelait historiquement un southbridge). La faille pointée par la société permettrait d'exécuter du code directement sur le chipset et d'accéder à la mémoire via le DMA. Le whitepaper parle de deux failles distinctes, une liée au firmware, et l'autre lié au design de l'ASIC. L'exploitation de cette faille demanderait là aussi un accès système administrateur et un pilote signé (Windows n'est pas mentionné explicitement cette fois ci).

Des failles complexes à exploiter et peut être pas nouvelles

La première chose qu'il nous semble important de pointer est que ces failles requièrent systématiquement un accès administrateur (et donc un système déjà compromis) et soit un pilote signé, soit un BIOS modifié pour qu'elles soient exploitables. Elles sont incomparables de leur description avec des failles comme Meltdown qui permet sur les processeurs Intel une escalade de privilèges d'un espace mémoire userland vers root, ou comme les variantes de Spectre qui s'attaquent aux mécanismes d'exécution spéculatifs.

Ici, deux cibles distinctes sont pointées. Les trois premières familles de failles s'attaquent au Secure Processor et à son système d'exploitation avec une même finalité, exécuter du code dans l'environnement sécurisé. Si l'on doit faire un parallèle, ces failles font échos aux divers problèmes rencontrés par Intel autour de son Management Engine. Il ne s'agit pas non plus de la première fois que des failles sont pointées sur le Secure Processor d'AMD. En janvier 2018, une faille s'attaquant au trustlet (le nom des programmes tournant dans l'environnement TrustZone) fTPM (l'implémentation "firmware" du TPM, à distinguer d'un TPM hardware via le connecteur présent sur les cartes mères) avait été publiée par un ingénieur des équipes de sécurité de Google Cloud. Un patch avait été mis à disposition courant décembre par AMD. Rien ne laisse penser qu'AMD ne pourra pas corriger de la même manière ces failles qui semblent reposer sur le TEE et/ou sur les trustlets utilisés par AMD. La description de certaines des failles nous laisse penser qu'elles pourraient être exploitables sur d'autres SoC qui utiliseraient l'implémentation TEE de Trustonic (c'est le cas de certains SoC Samsung par exemple).

On notera aussi que le Project Zero de Google avait pointé l'été dernier un bon nombre de limites/failles dans les implémentations TrustZone/TEE de Qualcomm et de Trustonic, particulièrement au niveau de la question de la révocation de trustlets. Dans le cas de l'OS de Trustonic, la version 400 (utilisée par Samsung à partir des SoC intégrés dans les Galaxy S8) renforce les possibilités de révocation qui lorsqu'elles sont bypassées peuvent être utilisées pour exploiter des bugs présents dans d'anciennes versions du firmware (Project Zero décrit sur son blog une attaque sur le TEE de Trustonic pour les versions précédentes). Les détails dévoilés par la firme de recherche sont ténus, mais le fait qu'un flashage de BIOS soit nécessaire nous fait penser que la faille exploitée est peut être celle décrite par Google en juillet dernier.

On note d'ailleurs que les failles s'attaquent spécifiquement au fTPM ou à des fonctionnalités spécifiques du BIOS qui deviendraient désactivables. C'est là que les parallèles s'arrêtent d'ailleurs avec les failles du ME d'Intel puisque les descriptions de Masterkey ne parlent pas de la possibilité d'accéder à de la mémoire privilégiée, mais plutôt d'exécuter du code sur le SP sans préciser ce que cela veut dire réellement. Le blog Project Zero explique l'impact relatif :

"And what of Trustonic's TEE? Unlike QSEE's model, trustlets are unable to map-in and modify physical memory. In fact, the security model used by Trustonic ensures that trustlets aren't capable of doing much at all. Instead, in order to perform any meaningful operation, trustlets must send a request to the appropriate “driver”. This design is conducive to security, as it essentially forces attackers to either compromise the drivers themselves, or find a way to leverage their provided APIs for nefarious means. Moreover, as there aren't as many drivers as there are trustlets, it would appear that auditing all the drivers in the TEE is indeed feasible. "

Il n'y a donc pas d'accès mémoire direct autorisé aux trustlets, contrairement au modèle de sécurité utilisé par l'Intel Management Engine. Qui plus est, le whitepaper pointe le problème spécifique des pilotes (qui semble être ce qu'exploite Ryzenfall/Fallout qui requiert comme nous l'expliquions un pilote signé et qui est capable d'accès mémoire privilégié, on l'imagine via le pilote comme le décrit Google) comme point d'entrée, et la manière de mitiger les attaques, ce qui fait là aussi écho au papier de Project Zero :

" Although trustlets aren't granted different sets of “capabilities”, drivers can distinguish between the trusted applications requesting their services by using the caller's UUID. Essentially, well-written drivers can verify that whichever application consumes their services is contained within a “whitelist”, thus minimising the exposed attack surface. Sensitive operations, such as mapping-in and modifying physical memory are indeed unavailable to trusted applications. They are, however, available to any driver. As a result, driver authors must be extremely cautious, lest they unintentionally provide a service which can be abused by a trustlet."

Les parallèles dans la description du whitepaper nous laisse penser qu'il s'agit soit des failles décrites par le Project Zero l'été dernier, soit de variantes spécifiques aux trustlets utilisées par AMD. Si l'on ne connaît pas la version de Kibini utilisée par AMD dans les Ryzen, rien ne semble empêcher théoriquement le constructeur et Trustonic de sécuriser leurs pilotes (même s'ils ne semblent pas l'avoir fait, ou suffisamment depuis la publication de juillet dernier pour peu que les failles soient présentes dans les dernières versions des pilotes) et bloquer les failles publiées.

Le cas ASMedia

La quatrième famille de failles s'attaque spécifiquement au "chipset" fourni par ASMedia. Le whitepaper pointe le fait que le chipset est l'amalgamation sur un même die d'un contrôleur USB 3.1 ASM1142, d'un contrôleur SATA ASM1061 et d'un pont PCI Express. S'ils ne le disent pas explicitement pour leur faille, sur la page suivante la firme indique que les contrôleurs USB ASM1142 ont "une sécurité en dessous des standards" et qu'ils contiennent "des vulnérabilités côté logiciel et hardware".

Il nous est difficile d'évaluer les dires de la firme sur ce point, mais plus globalement, la sécurité des puces additionnelles intégrées sur les cartes mères est un problème important qui est en général limité par le fait que l'accès au périphérique est restreint par un pilote signé. Sans plus de détails il est impossible de savoir si la faille est liée à une version spécifique de pilote, si elle a été corrigée, ou si elle est corrigeable. Mais dans l'absolu, le fait que la faille semble liée a l'ASM1142 spécifiquement (et possiblement à sa version précédente, l'ASM1042) fait que son impact va bien au delà de Ryzen, ces puces contrôleurs USB 3.1 étant utilisées sur la quasi totalité des cartes mères vendues ces dernières années.

Un marketing très appuyé et orienté

Si la description technique des failles nous fait nous poser des questions sur leur impact réel et leur nouveauté, le marketing qui les entoure nous semble également assez orienté.

D'abord, là où en général les failles de sécurités sont communiquées en amont aux constructeurs, pour qu'ils puissent avoir une chance de les corriger, on notera que CTS Labs ne s'est fait connaître auprès d'AMD que 24 heures avant la publication de leur whitepaper. Un délai excessivement court et qui va a l'encontre des pratiques utilisées de nos jours par la majorité des firmes de recherches. Historiquement la question du délai entre le moment ou l'on prévient un constructeur d'une faille et le moment ou elle est rendue publique a toujours été un point de contention entre les chercheurs et failles et les sociétés informatiques. Les constructeurs ont longtemps abusé de la bonne volonté des chercheurs pour étendre au maximum cette durée qui se comptaient longtemps en mois. Google, via son Project Zero, a tenté d'imposer un standard de 90 jours, contesté par nombre de sociétés comme trop court mais qui nous semble être dans l'intérêt général. Le délai de 24 heures dénote donc assez fortement et ne nous semble pas particulièrement "responsable".

La lecture du whitepaper montre qu'il n'est pas non plus neutre dans sa rédaction (on est loin des standards utilisés par Google), quelque chose que l'on ressent également sur le site, le choix du nom de domaine (amdflaws.com), la présence d'une vidéo, ou le fait que ces failles de sécurités renvoient en bas de page vers une agence de relations presse. Dès l'introduction on trouve ce passage par exemple :

"We urge the security community to study the security of these devices in depth before allowing them on mission-critical systems that could potentially put lives at risk."

Dans le cas d'ASMedia, les failles sont présentées comme des backdoors et la conclusion est quelque peu lapidaire :

"This can allow attackers to bury themselves deep within the computer system and to potentially engage in persistent, virtually undetectable espionage, executed from AMD's Secure Processor and AMD's chipset."

La section "Legal disclaimer" à la fin de l'article contient également cette phrase qui n'est pas habituelle dans ce type de communication :

"Although we have a good faith belief in our analysis and believe it to be objective and unbiased, you are advised that we may have, either directly or indirectly, an economic interest in the performance of the securities of the companies whose products are the subject of our reports."

Ce type de mention d'intérêt financier direct ou indirect est surprenant (il n'est pas interdit de publier des "recherches négatives" tout en pariant à la baisse sur le cours d'une action dans la loi américaine), mais la raison pour laquelle on le mentionne est que la publication du whitepaper a été accompagnée, seulement une heure après, par un autre whitepaper de 25 pages (!) d'une société de recherche baptisée Viceroy Research . Sous le nom "AMD - The Obituary" ("l'éloge funèbre"), ils concluent ainsi (on vous passe le reste) :

"In light of CTS's discoveries, the meteoric rise of AMD's stock price now appears to be totally unjustified and entirely unsustainable. We believe AMD is worth $0.00 and will have no choice but to file for Chapter 11 (Bankruptcy) in order to effectively deal with the repercussions of recent discoveries."

Un élément relayé par la presse financière (non sans circonspection) par exemple dans cet article de Bloomberg qui pointe une augmentation significative des options à la baisse sur le titre d'AMD. Bloomberg rappelle que Viceroy Research est considéré comme un short-seller (voir cet article relayé par un lecteur d'Hacker News sur cette particulière société).

Le cours de l'action d'AMD n'a pas particulièrement réagi a la publication de ces informations hier, même si l'action du constructeur est en légère baisse (-1.1%) a l'ouverture aujourd'hui au moment ou nous écrivons ces lignes.

AMD de son côté n'a pas encore réellement communiqué sur le sujet, se contentant simplement d'un billet de blog sur son site réservé aux investisseurs :

"We have just received a report from a company called CTS Labs claiming there are potential security vulnerabilities related to certain of our processors. We are actively investigating and analyzing its findings. This company was previously unknown to AMD and we find it unusual for a security firm to publish its research to the press without providing a reasonable amount of time for the company to investigate and address its findings. At AMD, security is a top priority and we are continually working to ensure the safety of our users as potential new risks arise. We will update this blog as news develops."

AM4 : caractéristiques de 29 cartes mères

Pour clore nos actualités couvrant la sortie des cartes mères AM4 chez les 4 constructeurs principaux, voici un tableau récapitulant les spécifications de leurs 29 cartes mères :

Quelques tendances sont à noter, la première c'est la disparition progressive du PCI, qui n'est présent que sur 4 cartes. A contrario, le PS/2 reste toujours présent puisque seule une carte n'en dispose pas.

L'autre technologie qui est presque morte est… le SATA Express ! Mais contrairement au PCI elle n'a pas eu le temps d'être utilisée. Le M.2 a en effet pris complètement le pas sur ce format peu élégant, et pour celui qui a besoin d'un connecteur plus performant pour un SSD 2.5" il reste le U.2, qui reste encore assez rare.

Pour le reste on retrouve les écarts classique, au niveau de l'étage d'alimentation bien sûr mais aussi de la qualité des puces audio/réseau ou encore de l'ajout de puces additionnelles pour le SATA ou l'USB 3.1. Le plus original du lot est toutefois ASRock avec son réseau 5 Gbit/s !

La gamme AM4 ASRock détaillée

Si MSI est récemment passé de 5 à 11 références, c'est ASRock qui a proposé dès le départ la gamme la plus large avec 10 modèles, deux ne se distinguant que par la présence ou non du WiFi.

On commence par la X370 Taichi, qui à l'instar de la K7 chez Gigabyte et de la Crosshair chez ASUS intègre un générateur de fréquence externe qui permet de plus overclocker le processeur par le bus que sur une carte mère plus classique, sans que l'on connaisse les détails d'implémentation. L'étage d'alimentation est musclé avec 6 phases doublées, on trouve bien entendu deux ports PCIe x16 Gen3 fonctionnant en x8/x8 avec deux cartes ainsi qu'un autre x16 Gen2 interfacé en x4 avec le X370 ainsi que deux ports x1.

Côté stockage ASRock intègre pas moins de 10 SATA, 8 sont gérés par le X370 et 2 autres par une puce additionnelle ASM1061. Il faut y ajouter 2 ports M.2, le premier accepte des SSD SATA ou PCIe x4 Gen3 (avec un Ryzen, on passe en x2 avec un APU), le second est interfacé en PCIe x4 Gen2 au X370 comme le port x16 Gen2 : il faudra choisir entre les deux.

L'USB 3.1 est de la partie via deux ports issus du X370 alors qu'un total de 10 ports USB 3.0, dont 4 internes, sont présents. Pour l'audio on a droit au codec Realtek le plus haut de gamme, l'ALC1220, associé à des composants haut de gamme alors le réseau filaire est assuré par un Intel I211-AT et que la carte intègre également une carte WiFi 802.11ac.

La Fatal1ty X370 Pro Gaming est très proche de ce modèle et au-delà du design côté caractéristique c'est sur le réseau filaire qu'elle apporte une différence avec deux ports, le second étant géré par un Aquantia AQC108 supportant la vitesse de 5 Gbit/s !

Un cran en dessous on reste dans la gamme Fatal1ty avec la X370 Gaming K4. On passe à 4 phases doublées pour l'alimentation des CCX et le port PCIe x16 relié en Gen2 x4 au X370 disparait au profit de 4 PCIe x1. La partie réseau repasse à un Intel I211-AT seul, sans WiFi à côté alors que le second port M.2 n'est plus interconnecté en PCIe x4 Gen2 mais en PCIe x2 Gen2 ou en SATA. Enfin on passe à 6 SATA gérés par le X370.

La X370 Killer SLI, également déclinée en version /ac proposant le WiFi 802.11ac, reprend les grandes lignes de cette X370 Gaming K4 mais descend d'un cran niveau audio avec un ALC892 à l'intégration moins soignée (pas d'ampli casque par exemple). L'USB 3.1 n'est plus de la partie mais ASRock porte le nombre d'USB 3.0 à 12, alors que la combinaison du X370 et de Ryzen ne permet normalement d'atteindre que 10. On peut penser que les deux USB 3.1 gérées par le X370 sont "dégradées" en 3.0.

Côté B350 on commence en ATX avec les Fatal1ty AB350 Gaming K4 et AB350 Pro4, qui se différencient surtout par leur design et la présence de LED sur le premier modèle. Pour le reste c'est la même chose avec 3 phases doublées pour l'alimentation CCX, un connecteur PCIe x16 Gen3, un PCIe x16 Gen2 connecté en x4 et 4 PCIe x1. On trouve un total de 6 ports SATA dont 2 gérés par un ASM1061 ainsi que 2 M.2, le premier en PCIe x4 Gen3 et le second en SATA. L'audio est pris en charge par un codec Realtek ALC892 et le réseau filaire par Realtek RTL8111GR.

En microATX avec l'AB350M Pro 4 on doit logiquement faire la croix sur 3 des ports PCIe x1 et se limiter aux 4 SATA du chipset, pour le reste la carte est très proche de son pendant ATX.

Sur l'AB350M on perd par contre le port PCIe x16 relié en x4 Gen2 au chipset et on ne dispose donc "que" d'un x16 Gen3 et d'un x1 Gen2, ce qui couvre tout de même… 99% des utilisateurs ! L'audio est pris en charge par la puce Realtek ALC887 d'entrée de gamme et on ne trouve plus qu'un M.2 pouvant accueillir soit du SATA soit du PCIe x4 Gen3.

Enfin sur l'AB350M-HDV ASRock fait quelques économies supplémentaires sur l'étage d'alimentation qui passe à 4 phases "simples" qui sont dépourvues de radiateur. A défaut d'interdire l'overclocking cela le limitera à des tensions raisonnables.

Malgré une gamme plus large et innovante sur certains points comme le réseau 5 Gbits/s, il reste tout de même quelques trous dans la gamme ASRock. Le mini-ITX est comme chez les autres constructeurs en retard et, effet de gamme oblige, dès qu'on veut aller dans les options audio, réseau ou VRM les plus qualitatives il faut absolument passer par du X370 alors que le B350 suffirait pour la grande partie des utilisateurs qui ne s'intéressent ni au SLI ni au CrossFire.

Voici un récapitulatif des spécifications, sur la base d'une utilisation avec un Ryzen. Pour rappel les APU AM4 il n'y a que 8 lignes PCIe Gen3 pour le 1er PCIe x16 Gen3 (l'autre est donc non fonctionnel) et le port M.2 sera "limité" de moitié en débit (PCIe x2 Gen3 soit 2 Go>/s théoriques).

MSI lance 6 ''nouvelles'' cartes AM4

5 cartes mères AM4, ce n'était pas vraiment assez pour MSI qui du coup vient d'en lancer … 6 autres, portant le total à 11 !

Sur ces 6 cartes, deux sont des versions "arctic" de cartes existantes, c'est le cas de la B350 Tomahawk Arctic et de la B350M Mortar Arctic. En plus des couleurs de la carte et des radiateurs, les LED rouges sont remplacées par des LED blanches. Soit...

Parmi les nouvelles cartes on trouve deux modèles X370, la X370 Krait Gaming et la X370 SLI Plus. Ces deux cartes partagent là aussi des caractéristiques communes, se différenciant uniquement de par la couleur et le design des radiateurs ainsi que la présence de LED blanches sur la Krait.

Ces modèles sont en fait des intermédiaires entre la X370 Gaming Pro Carbon et la B350 Tomahawk, elles tirent de la seconde la partie audio et réseau Gigabit moins musclées ainsi que l'absence d'un second M.2.

La B350 PC Mate reprend pour sa part l'intégralité des caractéristiques de la B350 Tomahawk, son design est simplement différent et elle ne propose pas de LED rouges.

Enfin la B350M Bazooka s'intercale pour sa part entre les B350M Mortar et Gaming Pro, reprenant une grande partie des caractéristiques de la dernière mais le codec audio et l'étage d'alimentation supérieurs de la Mortar.

Si l'on peut s'interroger sur la pertinence d'avoir autant de modèles avec si peu de différence, la X370 SLI Plus parait un bon compromis qui n'était jusqu'alors pas proposé par le constructeur.